امن سازی شبکه های سازمانی راه حلی برای حفاظت اطلاعات شما

همه میدانند امنسازی شبکههای سازمانی یکی از بایدهای این روزهای امنیت شبکه است، در این مقاله بدون معطلی به چندین راهکار عملی برای امن سازی سازمانتان می پردازیم.

- تاکنون به راههای نفوذ به شبکه سازمانتان فکر کردهاید؟

- اطلاعات خود را در مقابل حملات سایبری چگونه محافظت میکنید؟

- چه راهکارهایی برای جلوگیری از نفوذ به سازمانتان در نظر گرفتهاید؟

سوالاتی از این دست ما را به سمت ابعاد مختلف Security سوق میدهد. امنیت در لایه دیتاسنتر، لایه کاربران، لایه WAN سازمان، امنیت شعبات سازمان و …. . یکی از راهکارهای یکپارچهسازی و رسیدن به شبکهای از هر لحاظ امن، معماری SAFE است. این کلمه مخفف Security Architectures For the Enterprise است و همه ابعاد رسیدن به شبکهای امن را مورد ارزیابی قرار میدهد.

این معماری بیان میکند که در هر شبکه از دید امنیتی ۶ حوزه وجود دارد .

-

Secure Services چیست:

منظور رفتاری است که در مقابل سرویسهای یک سازمان باید صورت گیرد. سرویسهایی که سازمان به بیرون و درون سازمان ارائه میدهد. مسئله اساسی سرویسهای ناامن سازمان است. دو رفتار در مقابل این نوع سرویسها میتوان نشان داد. یکی کنار گذاشتن این سرویس برای همیشه است و یکی امنسازی این سرویس است. برای مثال یک وبسایت در اختیار داریم که از پروتکل HTTPS پشتیبانی نمیکند و نمیتوانیم آن را تغییر دهیم. راهکار چیست؟ چگونه آن را امن کنیم که از انواع مختلف حملات به آن محافظت شود؟ یکی از راهکارها عبور مسیر دسترسی به سرویس از طریق VPN و یا انتقال به https است.

-

Compliance چیست:

در لغت به معنی سازگاری و منطبق بودن است و در این معماری منظور منطبق بودن با سیاستهای سازمان است. رخداد یا دسترسی در صورتی که با سیاستهای امنیتی سازمان منطبق نباشد یک نفوذ یا Attack نظر به شمار میآید.

-

Threat Defense چیست:

مکانیزمی است که در مقابل تهدیدات شبکه باید در نظر گرفته شود این مکانیزم به امنسازی شبکههای سازمانی شما کمک بسیاری میکند.

-

Security Intelligence چیست:

منظور از Intelligence هوشمندی بعد از تشخیص یک ویروس،Attack و … است. این هوشمندی می تواند یک فعالیت باشد که بعد از تشخیص ان نفوذ باید در مقابله با آن انجام دهیم.

-

Segmentation چیست:

به عنوان یک اصل اجتنابناپذیر در ایجاد امنیت شبکه شناخته شده است. یک نمونه از روشهای ایجاد امنیت از طریق Segmentation ایجاد Vlan و تفکیک Broadcast Domainها است. در صورتی که تنها یک Broadcast Domain داشته باشیم هرگونه Attack به شبکه کل آن را در معرض آسیب قرار میدهد. یکی از روشهای ساده Segmentation تفکیک شبکه LAN و WAN به صورت فیزیکی است. نمونههایی از این دست تفکیکها اهمیت امنیت اطلاعات در سازمانها را نشان میدهد.

-

Management چیست:

برای حفظ امنیت شبکه دید مدیریتی و نظارتی بر شبکه اولین گام است. به طور مثال نمیتوان در یک شبکه بدون استفاده از پروتکل SNMP سرویسهای امنیتی جدید راهاندازی کرد و یا قدمی برای امنسازی شبکه برداشت. با توجه به اهمیت مدیریت تجهیزات و فرآیندهای یک شبکه تفکیک مسیر دادههای سازمان از مسیر مدیریت و نظارت تجهیزات الزامی است. مدیریت بی شک یکی از رکن های اساسی امن سازی شبکههای سازمانی است.

پیادهسازی تمامی موارد امنیتی فوق نیازمند تجهیزات و دانش تخصصی کافی است و موضوع امنسازی شبکههای سازمانی بدون در نظر گرفتن تخصص و ابزار کافی عملیاتی و موثر نیست. تجهیزات شبکه در حوزه امنیت ابزارهایی در اختیار ما قرار می دهند که می تواند امنسازی شبکههای سازمانی را در همه حوزههای مورد اشاره انجام دهد.

-

(Access Control List (ACL چیست:

این ابزار برای اعمال انواع پالیسیها و دسترسیها بصورت نقطه به نقطه مورد استفاده قرار میگیرد بطوری که لازم است در همه تجهیزات شبکه اعمال شود و به همین جهت در شبکههای بزرگ با وجود تعداد بالای روتر و سوییچها اصلا گزینه مناسبی به حساب نمی آید. برای اعمال محدودیت دسترسی یک فرد که از وسایل مختلفی ازجمله موبایل ، تبلت ، لپ تاپ و … استفاده می کند با روش ACL با مشکل مواجه خواهیم شد و لازم است سیستم مرکزی و یکپارچه ای این کار را انجام دهد.

-

Firewall چیست:

در تعریف عمومی هر دستگاهی که بتواند کنترل ترافیک انجام بدهد رافایروال ( Firewall) مینامیم. در تعریف تخصصی باید متوجه شویم که کدام نوع فایروال مدنظر است. انواع مختلف فایروالها Application Level Gateway، Host Base Firewall، Packet Filter Firewall، State full Firewall، Transparent Mode Firewall ، Hybrid Firewall، Next Generation Firewall است. هر کدام از این نوع در جای خودش کاربرد دارد و لازم است که با توجه به نیاز و شبکه طراحی شده سازمان از آن استفاده شود.

-

۸۰۲٫۱x چیست:

پروتکل امن لایه دو است و میتواند در لایه دو عمل احراز هویت را انجام دهد.

-

Identity Services Engin چیست:

این ابزار میتواند اعمال پالیسیهای درون سازمان را از حالت نقطه به نقطه و منفک از هم به حالت متمرکز تحت عنوان AAA Server تبدیل کند. همه چالش هایی که ACL در تنظیم سطح دسترسی به کابران با ابزارهای گوناگون مانند گوشی تلفن، تبلت، لپ تاپ با مشکل مواجه بود در ISE قایل تنظیم است و حتی نسخه OS تجهیزات و آپدیت های امنیتی تجهیزات کاربران هم قایل تنظیم است و هر نوع پالیسی درون سازمانی با این ابزار قابل پیاده سازی است.

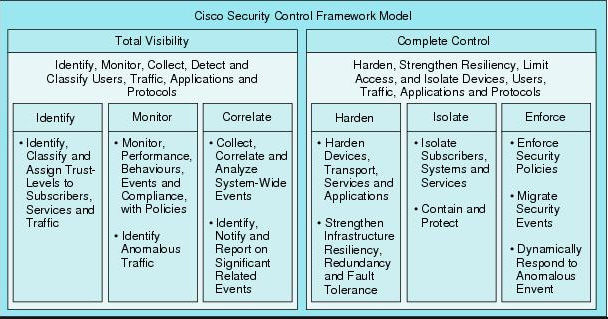

دو رویکرد در قالب Security Control Framework

ابزارهای معرفی شده بخش کوچکی از ابزارهایی است که تجهیزات امنیتی در اختیار ما قرار میدهند تا امنیت یک سازمان را تامین کنند. اتصال این ابزار و تجهیزات با دامنه مستلزم دو دیدگاه کلی برای برقرای این ارتباط است که در قالبSecurity Control Framework توسط شرکت سیسکو معرفی شده است. در جدول زیر ابعاد گسترده این ارتباط را مشاهده میکنید که شامل Visibility و Control می باشد. در بحث Visibility ابتدا تشخیص و دستهبندی انواع ترافیک و سرویس صورت میگیرد و سپس آنالیز رفتار، نحوه مانیتور کردن، وابستگی ترافیکها و سرویسهای آنها انجام میگیرد. تا هیچ کدام از وقایع شبکه پنهان نماند.

در بحث Control به نحوه Hardening تجهیز با قرار دادن نام کاربری و پسورد و اعمال کلیدهای رمزنگاری میپردازد و سپس به جدا کردن سرویسها و قرار دادن در Zone های مختلف و در آخر اعمال دسترسیهای افراد و عبور ترافیکهای مختلف طبق پالیسیهای تعیین شده پرداخته میشود.

اگر در خصوص امن سازی شبکه های سازمانی سوالاتی بیشتری دارید می توانید برای ما پیغام بگذارید یا با ما تماس بگیرید خوشحال می شویم به شما کمک کنیم 🙂