تست نفوذپذیری فرآیند ارزیابی امنیتی شبکه با سیستمهای رایانهای است که به صورت شبیهسازی یک حمله توسط یک Hacker اخلاقی صورت میپذیرد (Ethical Hacker) .

مهمترین تفاوت بین Hacker و شخصی که تست نفوذپذیری انجام میدهد، این است که تست نفوذپذیری با مجوز و قراردادی که با سازمان یا شرکت امضا شده است، انجام و در نهایت خروجی به صورت یک گزارش تهیه میشود. هدف از تست نفوذپذیری افزایش ضریب امنیتی دادهها است. اطلاعات و ضعفهای امنیتی که در تست نفوذپذیری مشخص میشود، محرمانه تلقی شده و نباید تا برطرف شدن کامل افشاء گردد. ولی در مورد Hacker به این صورت نخواهد بود؛ Hackerها از هر موقعیت، زمان و حفره امنیتی، برای نفوذ استفاده میکنند

انواع روشهای تست نفوذ

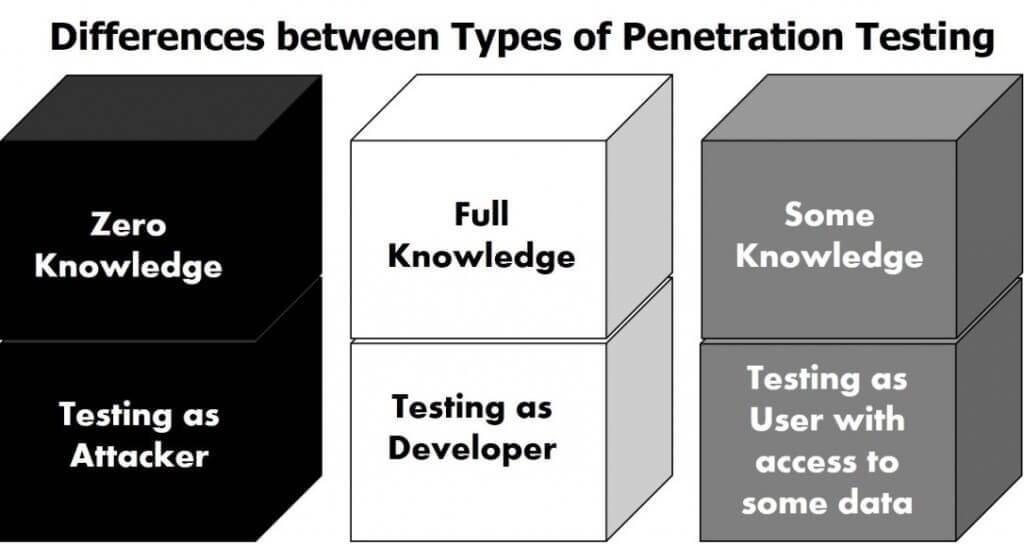

تست نفوذ از دیدگاه کلان به سه روش اساسی میتواند انجام شود.

- روش جعبه سفید (White Box)

- روش جعبه سیاه (Black Box)

- روش جعبه خاکستری (Gray Box)

تست نفوذ جعبه سیاه (Black Box)

آزمون نفوذ جعبۀ سیاه که اصطلاحاً آزمون کور نیز نامیده میشود، در حقیقت فرآیند بررسی امنیتی سامانههای تحت وب، درگاهها و مسیرهای مورد استفاده در بستر اینترنت جهت نفوذ میباشد.

در این نوع آزمون نفوذ، دپارتمان امنیت شرکت، ضمن دریافت درخواست برای انجام این آزمون نفوذ، بدون دریافت هیچ گونه اطلاعاتی از کارفرما، بر اساس فرآیندها و چک لیستهای تهیه شده نسبت به جمعآوری اطلاعات مورد نیاز اقدام میکند. سپس براساس نحوۀ استفاده از تکنولوژیهای مورد استفاده، انواع آزمونهای نفوذ جعبۀ سیاه قابل انجام، تعیین و نسبت به اجرای آن در مدت معین اقدام و گزارش وضعیت اجرای آزمون نفوذ به سازمان کارفرما ارسال میگردد.

تست نفوذ جعبه سفید (White Box)

در آزمون نفوذ جعبۀ سفید، کارشناسان آزمون نفوذ دپارتمان امنیت با استفاده از اطلاعات دریافت شده از کارفرما نسبت به اجرای آزمونهای نفوذ توافق شده با کارفرما اقدام و براساس نحوۀ استفاده از تکنولوژیهای مورد استفاده، انواع آزمونهای نفوذ جعبۀ سفید قابل انجام تعیین و نسبت به اجرای آن اقدام و گزارش وضعیت اجرای آزمون نفوذ به سازمان کارفرما ارسال میگردد.

تست نفوذ جعبه خاکستری (Gray Box)

در این نوع از آزمون نفوذ، کارشناسان آزمون نفوذ دپارتمان امنیت، همانند یک کارمند کارفرما، با دریافت دسترسیهای لازم و دریافت اطلاعات پایهای و همچنین نوشتارهای کمکی، نسبت به اجرای آزمون نفوذ براساس قواعد فنی و توافق انجام گرفته قبلی با کارفرما و با استفاده از چک لیستهای مربوطه، اقدام مینمایند. سپس گزارش وضعیت اجرای آزمون به سازمان کارفرما ارسال میگردد .

فرآیند تست نفوذ

فرآیند آزمون نفوذ به مجموعه اقداماتی گفته میشود که در برابر مفاد قرارداد منعقد شده از طرف سازمان کارفرما با معرفی درگاه به پیمانکار شروع شده و پس از طی اقدامات اجرایی، کنترلی، نظارتی و مدیریتی در دپارتمانهای شرکت ادامه پیدا کرده و منجر به ارایۀ گزارش وضعیت اجرای آزمون نفوذ و ارسال آن به سازمان کارفرما گردیده و در نهایت با انجام مجموعه اقدامات کنترلی، نظارتی و مدیریتی در سازمان کارفرما خاتمه پیدا میکند.

روش آزمون نفوذ

آزمون نفوذ روشی برای ارزیابی امنیتی سامانه یا شبکه کامپیوتری با شبیهسازی حمله است. آزمون نفوذ برنامهها، فقط بر روی امنیت برنامههای کاربردی تحت وب تمرکز میکند. این فرآیند یک تحلیل فعال روی برنامه کاربردی است تا نقطه ضعف، نقص فنی و یا آسیبپذیریها تشخیص داده شوند. یافتن هر تعداد آسیبپذیری در برنامههای کاربردی، نمیتواند به این معنا باشد که ارزیابی امنیتی به صورت کامل صورت گرفته است. به عبارت دیگر، کامل بودن آزمون نفوذ را نمیتوان با تعداد آسیبپذیریهای یافته شده بیان کرد، بلکه این مسئله با کیفیت آزمون مرتبط است.

انواع حملات

حملات به دو دستۀ فعال و غیرفعال تقسیم میشوند.

حملات غیرفعال

هدف در این نوع حمله، دستیابی به اطلاعات و استفاده از آن میباشد. ماهیت این نوع حمله، استراق سمع و یا شنود اطلاعات و نظارت بر جریانهای شبکه میباشد.

حمله باعث تغییر دادهها یا آسیبرساندن به سیستم نمیشود، به همین دلیل تشخیص دشوار است و پیشگیری آن به جای تشخیص راحتتر میباشد. پیشگیری از این حملات معمولا بوسیله رمزنگاری است.

از انواع حملات میشود به موارد زیر اشاره کرد:

- افشای محتویات پیام (جاسوسی)

- تحلیل ترافیک (Traffic Analysis)

حملات فعال

این نوع حمله باعث ایجاد تغییر در جریان داده و یا خلق جریان جدیدی از دادهها میشود.

پیشگیری از حملات با توجه به سطح وسیع نقاط ضعف بالقوۀ فیزیکی، نرمافزاری و شبکهای دشوار است.

از انواع حملات میشود به موارد زیر اشاره کرد:

- جعل هویت (Masquerade)

- بازخوانی یا ارسال دوباره (Replay)

- تغییر پیام (Modification)

- انکار سرویس (Denial of Service)

سرویسهای امنیتی در شبکه

اصطلاحات پرکاربرد حوزۀ امنیت در زیر ارائه شده است:

محرمانه ماندن اطلاعات (Confidentiality): اطمینان از امن بودن اطلاعات محرمانه و حساس کارفرما. محرمانگی به این معناست که فقط افراد مجاز میتوانند به اطلاعات حساس دسترسی داشته باشند.

احراز هویت (Authentication): در هنگام برقراری ارتباط، سرویس اعتبارسنجی به کاربران اطمینان میدهد که طرف مقابل معتبر بوده و هر یک واقعاً همانی هستند که ادعا میکنند. همچنین تضمین میکند که ارتباط بین دو کاربر در دسترس فرد ثالثی که بتواند خود را بجای هر یک از طرفین جازده و ارسال و دریافت غیرمجازی را ایجاد نماید، درنیامده است (MITM).

عدم انکار (Non-Repudiation): سرویس عدم انکار ﻣﺎﻧﻊ ﺍﻧﻜﺎﺭ ﺍﺭﺳﺎﻝ ﻳﺎ ﺩﺭﻳﺎﻓﺖ ﺍﻃﻼﻋﺎﺕ ﺗﻮﺳﻂ ﻓﺮﺳﺘﻨﺪﻩ ﻳﺎ ﮔﻴﺮﻧﺪۀ ﺩﺍﺩﻩﻫﺎ ﻣﻲﺷﻮﺩ.

یکپارچگی (Integrity): یکپارچگی یعنی اطمینان از اینکه فقط طرفین مجاز میتوانند دادهها را تغییر دهند و افراد غیرمجاز نتوانند آنها را دستکاری و یا نابود کنند.

- یکپارچگی داده: اطمینان از اینکه اطلاعات تنها در یک وضعیت خاص و تایید شده تغییر مییابد.

- یکپارچگی سیستم: اطمینان از اینکه یک سیستم توابع انتخابی خود را در وضعیت سالم و بدون عیب و دور از دستکاریهای تایید نشده عمدی و سهوی اداره مینماید.

در دسترس بودن (Availability) :به معنای در دسترس بودن اطلاعات و سیستمها در هر زمان برای افراد مجاز است. نبود Availability به معنای اختلال در دسترسی استفاده از اطلاعات یا یک سیستم اطلاعاتی است.