مجازیسازی NSX

در این مقاله تکنولوژی مجازیسازی NSX و قابلیتهای این تکنولوژی معرفی شدهاند. حتما تاکنون با مفهوم مجازیسازی مراکز داده مواجه شدهاید. مجازیسازی مرکز داده چگونگی مجازیسازی دیتاسنتر را با محصول VSphere شرکتVMware بیان میکند. محصول دیگر این شرکت که چند سالی است وارد دنیای فناوری اطلاعات شده VMware NSX است.

قبل از استفاده از NSX در محصول VMware VSphere قابلیت سوییچینگ لایه دو را در اختیار داشتیم و برای قابلیتهای Networking نظیر فایروال،Load Balancing ،Routing و … از تجهیزات فیزیکی بهره میبردیم. محصول NSX برای کاهش نیاز به استفاده از تجهیزات فیزیکی و برخورداری از این سرویسها در فضای مجازی معرفی شده است. برای بیان قابلیتهای این محصول در ابتدا ترافیکهای اصلی یک شبکه را تعریف میکنیم.

ترافیک :East-Wes به ترافیک بین ماشینها، ترافیک بین سایتها و ترافیک دیتاسنترها اتلاق میشود.

ترافیک :North-South به ترافیک بین LAN و WAN گفته میشود.

مهمترین ویژگی محصول NSX تسهیل ترافیکهای East-West و کاهش وابستگی این نوع ترافیک به تجهیزات فیزیکی است. با استفاده از این محصول، ارتباط بین ماشینهای مجازی در سایتهای مختلف در قالب ساختار مجازی سازی فراهم شود.

قابلیتهای NSX

در ادامه برخی قابلیتهای اصلی NSX به اختصار توضیح داده میشود.

Logical Switching

با استفاده از این سرویس میتوانیم ارتباط در سطح لایه ۲ بین تجهیزات لایه ۳ موجود در دو سایت مختلف را فراهم کنیم.

همانطورکه میدانید وقتی در سایتی یک Vlan تعریف میشود با توجه به محدود شدن Broadcast به Interface های یک روتر، مفهوم Vlan محدود به پورت آن روتر است. بر این اساس در پورت دیگر روتر Vlan تعریف شده معتبر نبوده و نیاز به تعریف Vlan در دامنه جدید بود.

برای مثال اگر سه سرور با سه ESXi داشته باشیم که همگی در یک Cluster قرار گرفته باشند، لازم بود سرورها در یک سایت قرار داشته باشند. این محدودیت ریسک از دست دادن سرویس در صورت وقوع حادثه برای آن سایت را در پی دارد.

اکنون با ویژگی Vxlan این مشکل حل گردیده است. با ویژگی Vxlan این امکان به وجود آمده که هر سرور را در یک سایت جداگانه قرار دهیم و همچنان Vlan های تعریف شده در تمامی سایتها دارای مفهوم یکسان باشند.

Logical Routing

این سرویس امکان راهاندازی سرویس روتینگ بین ماشینهای مجازی را فراهم میکند.

دو پروتکل BGP و OSPF به این منظور در این ساختار قرار داده شده است. مزیت این سرویس برای برقراری ترافیکهای East West است و دیگر برای روتینگ بین ماشینها، نیازی به ساختار فیزیکی نیست.

برای مثال تا قبل از مجازیسازی NSX اگر میخواستیم Inter Vlan Routing بین ماشینهای مجازی وجود داشته باشد و Port Group هایی داشتیم که در Vlan های متفاوت وجود داشت، لازم بود که ترافیک تا لایه فیزیکی انتقال یابد و بار دیگر به لایۀ مجازی وارد شود.

همگی این مشکلات با این قابلیت مجازیسازی NSX برطرف شده است.

Logical Firewall

بصورت کلی دو نوع فایروال وجود دارد.

- فایروال لبه: مربوط به لایۀ لبه اعم از لبۀ شبکه، لبۀ دیتاسنتر و لبۀ WAN است.

- نوع دیگر Firewallبا کرنل یکپارچه شده است و در سطح مجازیسازی مورد استفاده قرار میگیرد.

برای مثال در این خصوص فرض کنید که، ساختار Virtual Desktop در شبکه داریم و یک کاربر به ماشین مجازی مورد نظر لاگین میکند. در صورتیکه برای Port Group های ماشین مجازی رولهایی تعریف کرده باشیم، بسته به Port Group هایی که متصل به ماشین مجازی یک رول مشخص در زمان لاگین به آن اعمال میشود.

Logical Load Balancer

قابلیت Load Balancer تاکنون روی سرورهای فیزیکی قابل پیادهسازی بود و در سرورهای مجازی دچار مشکلات عدیدهای میشدیم.

با این قابلیت مجازی سازی NSX گام عظیمی برای قرار دادن Load Balancer برای سرورهای مجازی برداشته شد. به این ترتیب Load Balancing در سطح ماشینهای مجازی و در سطح ساختار مجازی بدون نیاز به تجهیزات فیزیکی اعمال میشود.

Logical VPN

تا قبل از راهاندازی این سرویس این امکان وجود نداشت که دو سایت مختلف را در لایۀ مجازی به هم متصل کنیم.

با ویژگی Logical VPN امکان راهاندازی سرویس VPN در سطح مجازی بین دو سایت مختلف فراهم شده است.

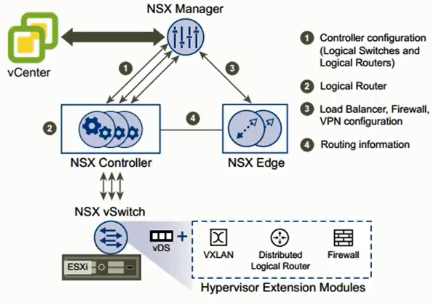

اجزا NSX

در ساختار شبکههای امروزی سه قسمت اصلی Data Plane، Management Planeو Control Plane داریم که اجزای جدا نشدنی شبکه هستند.

در NSX این اجزا چگونه تعریف میشوند.

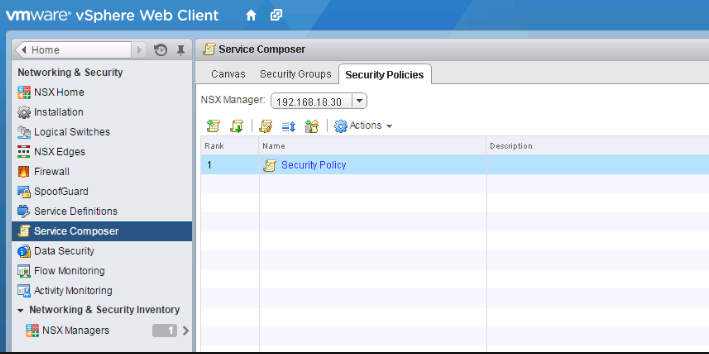

:VMWare NSX Manager این بخش نقش Management Plane را در شبکههایی که از تکنولوژی مجازیسازی NSX استفاده میکنند، بر عهده دارد. وقتی میخواهیم NSX را راهاندازی کنیم، اولین قدم پیادهسازیNSX Manager است. بخش مدیریت NSX یک Virtual Appliance است که باعث ایجاد یک پلاگین در VCenter میشود. اسم این پلاگین Networking & Security است. همه ویژگیهایی که در مورد NSX بیان کردیم در این قسمت تعبیه شده است.

VMware NSX

VMware NSX Controller

این قسمت در واقع Control Plane دستگاه به شمار میرود و نقش کنترل ترافیک را برعهده دارد.

جداولی همانند ARP Table،MAC Table و … توسط این قسمت تولید میشوند.

حال به نظر شما Data Plane سوییچهای Distribute که در ساختار مجازی وجود دارد بر عهده کدام قسمت است؟

باید گفت خود ESXi این وظیفه را بر عهده دارد، چون ترافیک شبکه توسط Host دریافت شده و از طریق کارت شبکه به بیرون منتقل میشود. در ساختار NSX از ESXi هایی استفاده میشود که با درایورهای مخصوص به ساختار NSX که شامل Controller و Manager است، اضافه میشود. به این صورت که بعد از راهاندازی VMware NSX Manager و VMware NSX Controller یک سری بستههای اطلاعاتی با نام VIB (VSphere Information Bundle) به Host وارد میشوند. به این پروسه Host Operation گفته میشود که در طی آن Host عملیات بخش Data Plane را برعهده دارد.